因一个定位追踪数据库的暴露,仅通过一部智能手机的精准定位数据,短短几分钟内,一个人的一举一动就被完全锁定掌握。日前,《纽约时报》披露了这份重磅级数据库的存在,内含1200多万美国人、500 亿个定位信号,其中包括很多美国名人、政要的定位信息。

由此报道,位置数据的重要性可见一斑。试想一下,如果是你家孩子的实时定位信息被陌生人掌握,那该是多可怕的一件事?!

实际上,一旦带有定位追踪功能的儿童智能手表存在安全漏洞,这样的事情并不遥远。黑客基于这些安全漏洞不仅能检索或改变儿童的实时 GPS 位置,还可以给他们打电话和或悄悄监视孩子的活动范围,或者从不安全的云端捕获到基于设备的通话音频文件。

这给儿童智能产品市场敲响了一记警钟,本来想省心的你是否买到了不靠谱的儿童智能手表?

用户信息在什么环节被泄漏了?

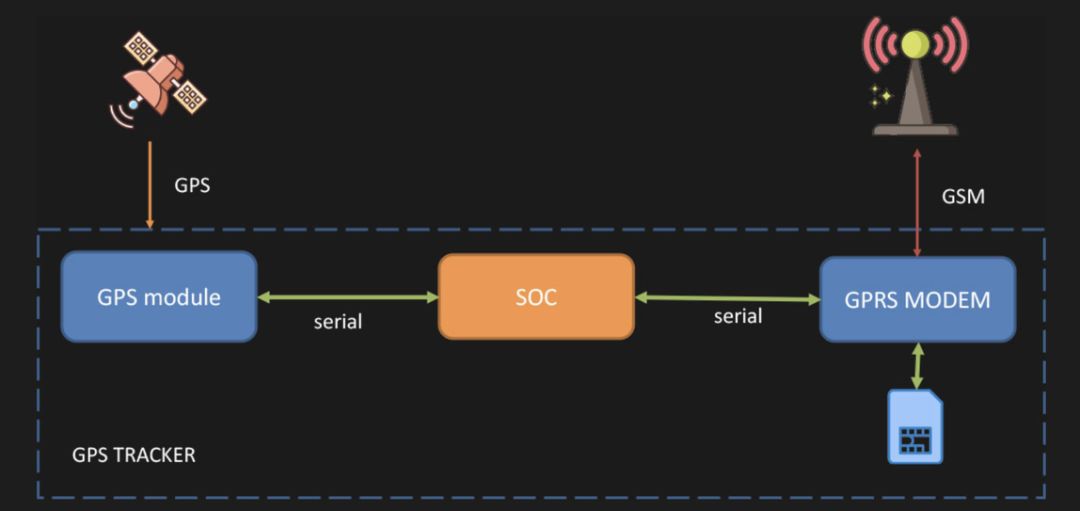

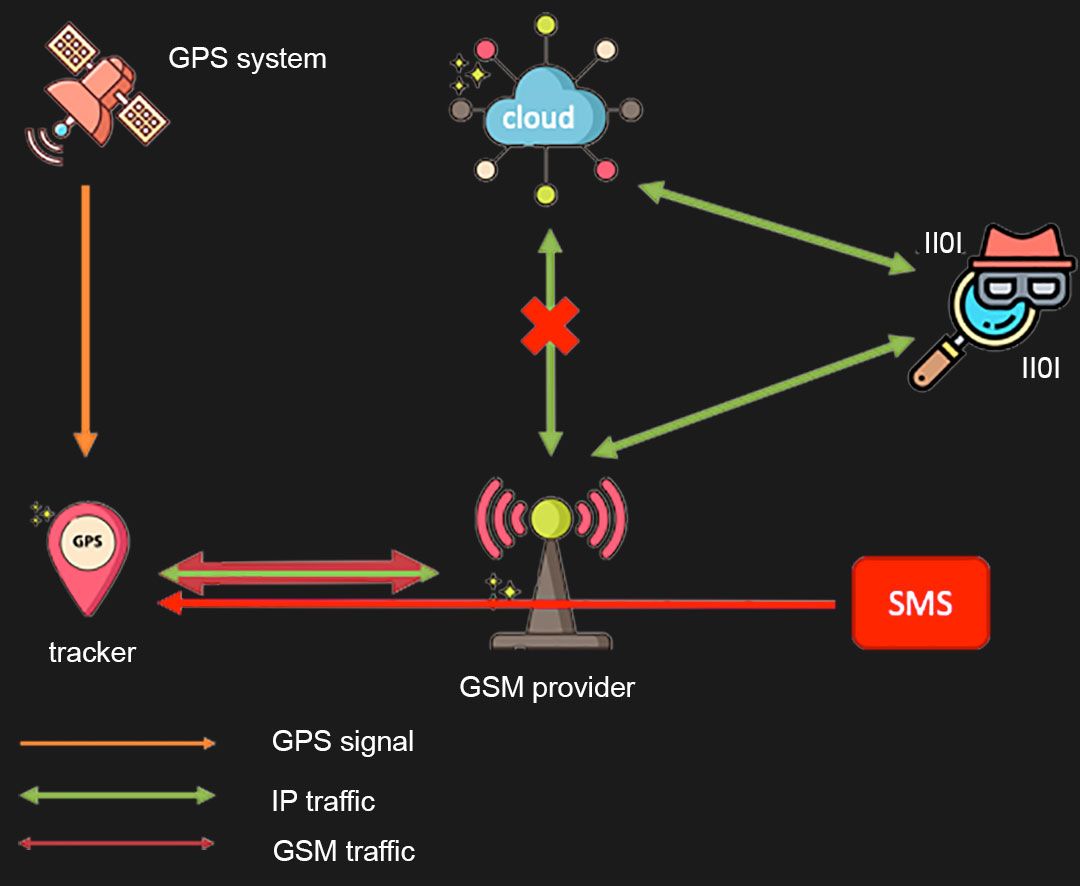

具备定位追踪功能的儿童智能手表工作原理其实很简单,很多元器件在市面上十分常见且价格不贵。手表内的主板 SOC 模组集成了提供位置的 GPS 模块,以及向设备提供 GPRS 数据传输 + SMS 短信功能的 SIM 卡模块。

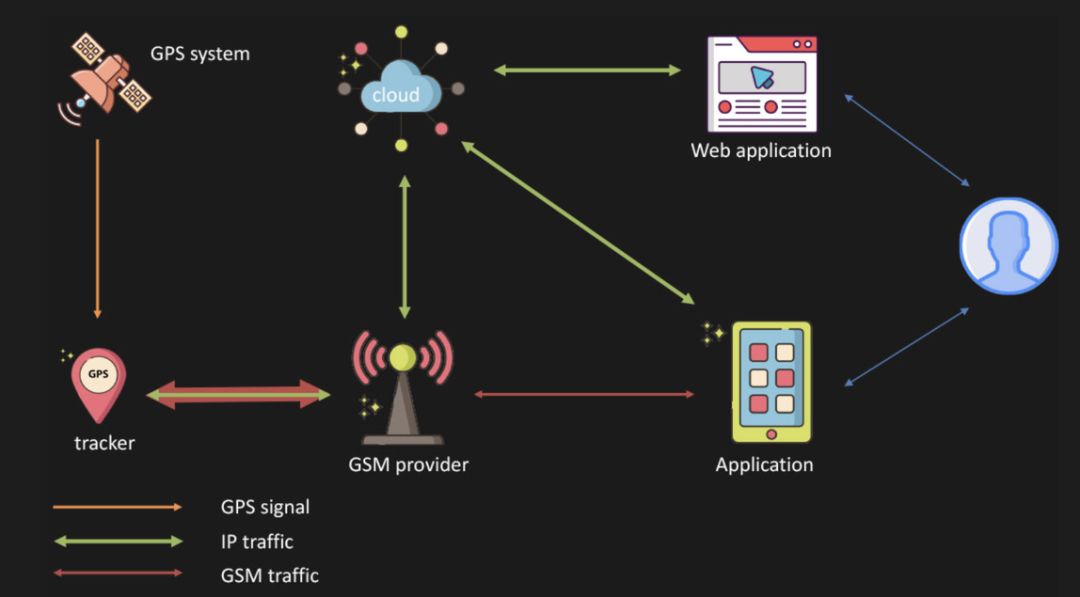

对儿童智能手表的 SIM 卡或物联网卡进行激活,绑定其他手机设备和 APP 程序后就能进行数据传输,家长在手机上打开相匹配的应用,就能实时得到孩子的位置信息。

▲定位基本原理

而常见的漏洞便是出现在设备联网之后各项涉及用户数据的交互环节,比如用户注册登陆过程、与设备关联的 Web 网页和管理站点、移动应用程序和云之间的通信量,以及 GPS 与云之间的 GPRS 通信量等。

▲智能手表 GPS 跟踪器的典型数据传输结构

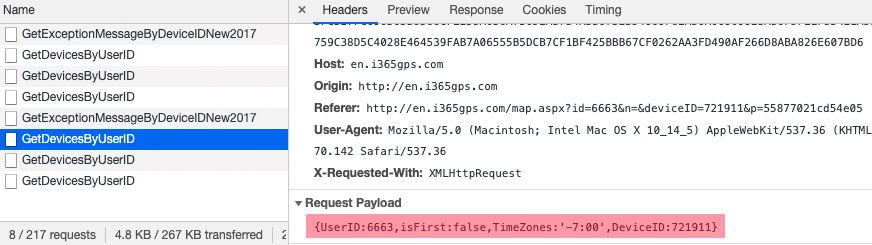

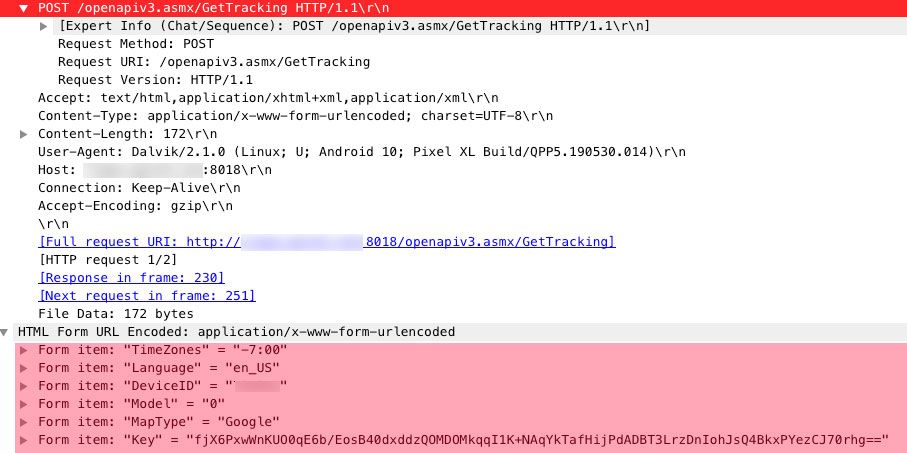

安全软件公司AVAST Software通过检测 Shenzhen i365 Tech 产品相关的 Web 应用程序发现,所有的请求都是纯文本的标准 JSONAjax(一种轻量级的数据交换格式)请求,且所有请求都是未加密和明文的,传输信息附带指定的 ID 号和默认密码123456,更值得关注的是黑客基于这些漏洞可以向设备发出指令,除了能获得 GPS 坐标,可能还有更 “黑” 的操作:

▲Web 应用程序Ajax请求

比如可以让儿童智能手表拨打存储名单中的任意电话号码,一旦连接上,就可以监听到用户的语音数据,而用户却不知情;可以激发设备 SOS 模式,发送短信给所有号码,进而使用 SMS(短信服务)作为攻击矢量;甚至可以发送一个 URL 的更新固件允许在设备上安装新固件,植入一些木马程序。

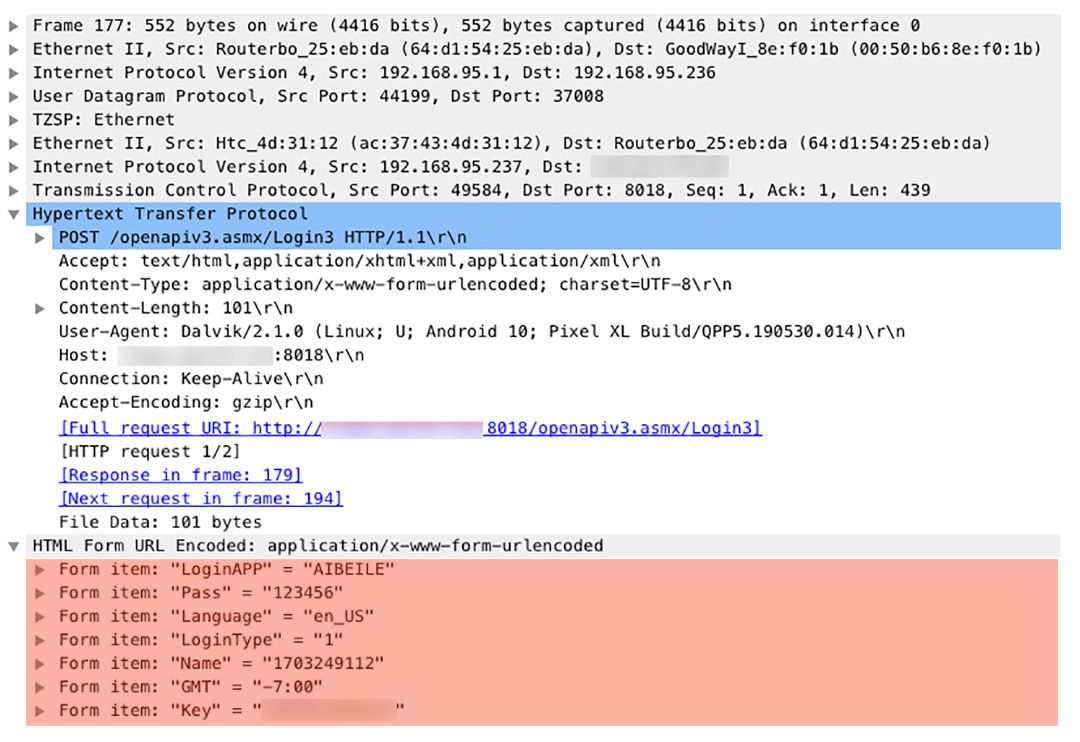

▲登陆包和指令请求传输过程中的各类数据信息,涉及 ID、密码等用户敏感信息已打码

利用这些漏洞,黑客可以轻而易举地发动“MITM 攻击”(中间人攻击,一种间接的入侵攻击方式),通过把黑客控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,结合用于来回发送数据的不安全协议,黑客可以使用标准 IP 工具攻击捕获所有用户数据。

▲黑客攻击的方式

有用户调侃,对于这些劣质的儿童智能手表,定位不精准或许成了最大优点,最起码被黑客截取信息后,也不能准确找到孩子的位置和行踪。

产业链弊病仍难根除

据业内人士介绍,全球儿童智能手表大概有 90% 来自深圳,很多杂牌儿童智能手表的开发方案几乎没有什么技术门槛,堪称“地摊货”,尤其是在电子产品产业链完备的深圳地区,山寨小厂非常多,很多百元左右的智能手表硬件模块大多是由劣质甚至二手零件拼装,一只手表的成本最低只有十几元,背后的技术团队能力水平很低,数据安全根本无从谈起。

▲深圳市关于儿童智能手表的指导文件(来源:深圳市市场和质量监督管理委员会)

2018 年 5 月,深圳市消委会曾牵头编制发布《深圳市儿童智能手表标准化技术文件》团体标准,试图从产业链层面解决行业无标准、无监管以及山寨杂牌横行的乱象,文件里概括性提到了在终端、客户端、安全管理平台、数据传输等层面的信息安全要求,但关于这些安全要求细则怎么真正落实到相关企业,形成最好的治理效果仍需结合多种政策手段进行推进。

国内儿童智能手表目前只有极少品牌有实力配备完善的硬件、软件、ROM、云服务等高质量的运维开发团队,大部分杂牌儿童智能手表为了降低成本,都是使用的现成解决方案贴牌跑销量为主,包括手表的系统、APP 以及共用的服务器后台接入,如果源头厂商对安全性不够重视,下游市场必然安全漏洞百出,混乱一片。

对于企业来说,儿童智能手表虽然是儿童产品,但绝不能以糊弄小孩的心态来做,做儿童智能产品,反而需要实施更严格和完备的产品安全标准,来为孩子们真正撑起一把保护伞。

编辑:李晨琰

责任编辑:樊丽萍

来源:DeepTech深科技

声明:转载此文是出于传递更多信息之目的。若有来源标注错误或侵犯了您的合法权益,请作者持权属证明与本网联系,我们将及时更正、删除,谢谢。